Metti un caldo pomeriggio di giugno in cui tre appassionati di sicurezza scherzano e si confrontano sul phishing. Ecco come ci si imbatte dopo pochi messaggi in alcuni casi reali che riteniamo utile presentarvi: per aumentare la consapevolezza della minaccia

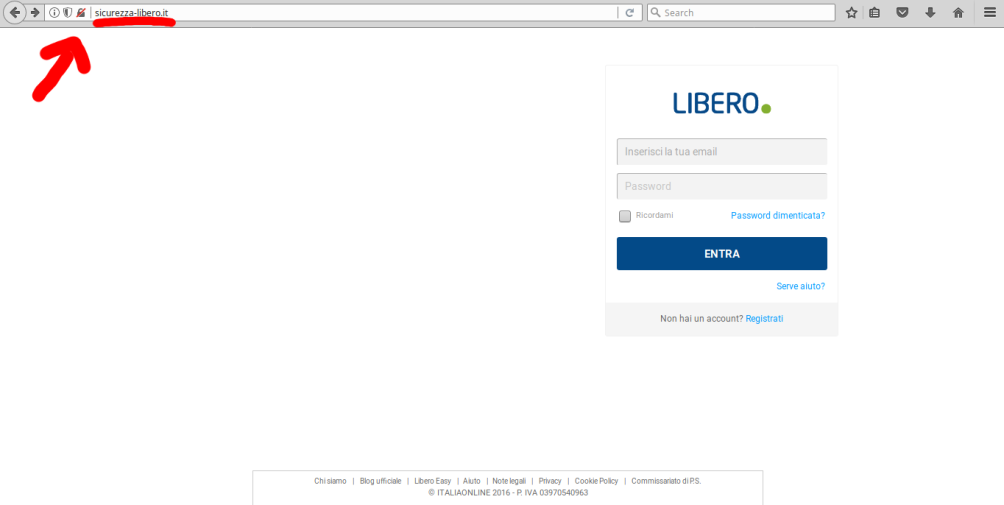

Con gli amici @GranetMan e @_odisseus ci siamo imbattuti nel sito http://sicurezza-libero.it/, la cui home page è l’esatta riproduzione di quella del servizio email del popolare service provider Libero.it. Molti di voi ricorderanno le centinaia di milioni di credenziali di account email scoperte di recente e memorizzate in archivi disponibili in Rete: bene, molte delle credenziali provengono proprio da attività di phishing come quella che andremo a descrivere.

È facile notare che il protocollo in uso è HTTP in luogo dell’HTTPs, prima circostanza che dovrebbe insospettire i visitatori. Va comunque sottolineato che con crescente frequenza si osservano casi di phishing basato su pagine HTTPs: ciò è possibile ad esempio quando criminali informatici compromettono un sito legittimo e vi pubblicano una pagina di phishing, clone di quella legittima.

L’amico @GranetMan decide quindi di ispezionare la pagina: per prima cosa prova ad effettuare l’accesso fornendo una coppia di credenziali fasulle. Premendo sul pulsante “Entra” non accade nulla, l’utente è portato a pensare di aver commesso errori in fase di inserimento. Ma facendo attenzione è possibile osservare che ora non siamo più sulla pagina originale, bensì su quella di Libero https://login.libero.it/ che espone anche il lucchetto proprio di una connessione sicura su HTTPs. Inserendo nuovamente le credenziali entriamo a questo punto nella nostra casella legittima: tutto ciò è sufficiente a non destare sospetti nell’utente.

Ma allora cosa è successo?

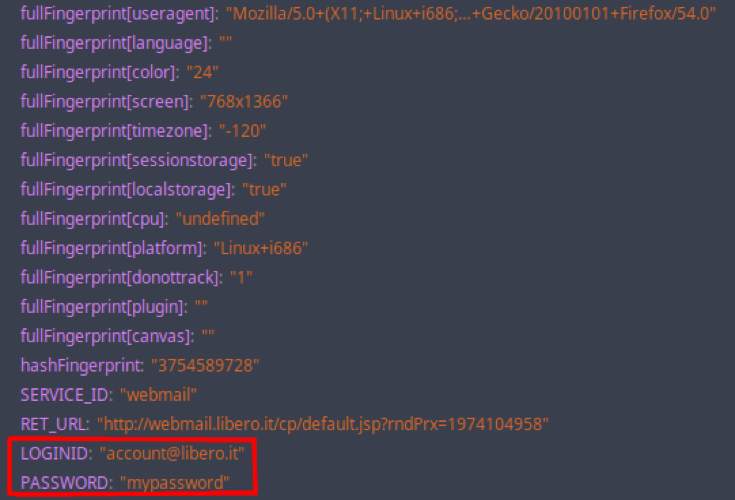

Ispezionando il codice sorgente HTML della pagina del sito sicurezza-libero.it @GranetMan osserva che al click del pulsante Entra è associato l’invio di una richiesta POST all’indirizzo http://www.liberoprofile.me.pn/login.php.

L’analisi della richiesta rivela che molte informazioni “inutili” come schermo a colori, schermo di risoluzione, fuso orario, sistema operativo (piattaforma) sono inviate al sito fraudolento, comprese ovviamente la nostra email e la password che sono spedite in chiaro.

A questo punto Liberoprofile.me.pn ci reindirizza alla pagina legittima di login per Libero, ovvero login.libero.it: ovviamente solo dopo che le nostre credenziali sono state spedite a chi gestisce il dominio fraudolento.

Continuando nell’analisi, Granet decide di vedere chi ha registrato il dominio e lo fa con il servizio “whois”. L’intestatario è tal Massimo Branchi, cui è associato anche un secondo dominio: ovviamente la registrazione potrebbe esser frutto di un furto di identità.

Proseguendo nell’analisi del codice HTML si notano subito commenti in italiano, ipotesi che suggerisce che ci si trovi dinanzi al lavoro di un connazionale. Cercando su Google porzioni di codice e commenti come quelli reperiti nella pagina di phishing che stiamo analizzando, Granet ha trovato un sito molto simile: in questo caso tuttavia la pagina non sembra sottrarre i dati dell’utenza.

http://demo.sizmek.com/Italy/PREVIEW/DYNAMIC_PREVIEW/IOL_LOGINMAIL.html

|

|

Nello stesso pomeriggio ci siamo imbattuti in molti altri siti simili, di seguito uno strutturato per ingannare gli utenti di Poste Italiane.

Il fenomeno phishing

Secondo dati forniti dal gruppo di lavoro anti-phishing (APWG) nella relazione sulle attività di phishing per Q4 2016, il 2016 si è chiuso come il peggiore anno di sempre. Gli esperti hanno riferito che il numero totale di attacchi di phishing nel 2016 è pari a 1.220.523, con un aumento del 65 per cento rispetto al 2015. In poco più di un decennio, il numero di attacchi di phishing al mese osservati nel quarto trimestre è passato da 1,609 nel 2004, fino a 92,564 attacchi di phishing al mese nel 2016 (+5.753 per cento). Questi numeri ci aiutano a comprendere l’evoluzione di un fenomeno tanto preoccupante.

Chiudo con un breve commento di Odisseus:

“Assistiamo in rete ad una crescita continua di casi phishing insieme al proliferare degli

“script” prêt-à-porter che oramai sono una marea: facili da usare senza avere grandi competenze. Al tempo stesso troppi siti continuano ad usare CMS non aggiornati e quindi sono facile preda di attaccanti e criminali che riescono a bucarli senza che spesso i proprietari se ne accorgano. Nel caso del phishing di Libero, oggi è davvero facile trovare un provider “non collaborativo” – meglio se si trova in Bulgaria – su cui triangolare, sicuri che nessuno mai perseguirà “danarosi” affittuari del servizio Cloud. E ciò rende difficile arginare questa sorta di piccole-grandi truffe. Purtroppo in Italia abbiamo ancora un CERT Nazionale non strutturato per affrontare la grande mole di lavoro che emergerebbe da casi come questo, facendo mancare quindi la possibilità anche si segnalare, non solo di intervenire, su casi come questo.” Sostene Odisseus. “Spero davvero che la sicurezza informatica diventi parte integrante della cultura del nostro Paese: a livello istituzionale qualcosa si sta muovendo – penso alle attività sulla cybersecurity e dell’iniziativa CyberChallenge, ma siamo ancora troppo lontani. Soprattutto non siamo in grado di arginare casi come questo di piccola entità, piccoli crimini poco considerati: non sono lo spionaggio di alti livelli delle istituzioni – come accaduto con gli Occhionero, – ma sempre crimini si tratta ed andrebbero stroncati.“