I file malevoli contenenti i sottotitoli sono scaricati dal media player delle vittime, l’attaccante può sfruttare le falle di sicurezza scoperte dagli esperti dell’azienda Check Point per prendere completo possesso del PC delle vittime

Sebbene siamo consapevoli dell’esistenza di numerosi vettori di attacco che sono quotidianamente sfruttati da attori malevoli per compromettere i nostri sistemi, scoperte come quella che vi sto per raccontare lasciano sgomenti gli utenti della rete.

Per compromettere un PC potremmo usare una mail contente un link malevolo o un malware come allegato, oppure si potrebbe semplicemente convincere l’utente a visitare un sito compromesso sui cui è installato un exploit kit, ovvero un codice in grado di sfruttare falle nel nostro browser per infettare le nostre macchine.

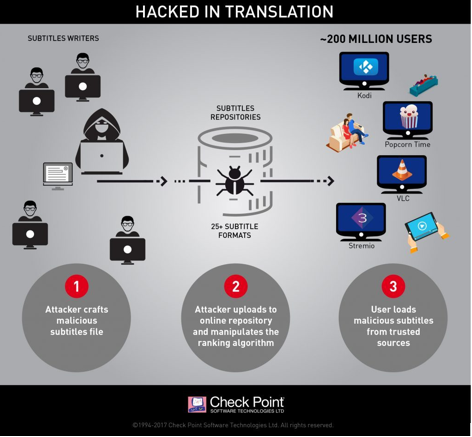

Gli esperti dell’azienda di sicurezza CheckPoint hanno scoperto un nuovo vettore di attacco che sfrutta i sottotitoli dei filmati per compromettere un’ampia gamma di dispositivi attraverso software per la riproduzione di contenuti multimediali, i media player.

Milioni di utenti in tutto il mondo sono potenzialmente esposti per la presenza di vulnerabilità all’interno delle principali applicazioni di streaming come VLC, Kodi (XBMC), Popcorn-Time, e stream.io.

I file malevoli contenenti i sottotitoli sono scaricati dal media player delle vittime, l’attaccante può sfruttare le falle di sicurezza scoperte dagli esperti dell’azienda Check Point per prendere completo possesso del PC delle vittime.

Le potenzialità dell’attacco

È stato stimato che circa 200 milioni di video player e streamer che oggi utilizzano i software vulnerabili sono esposti al rischio di un attacco perpetrato con questo vettore. Questi numeri danno l’dea della dimensione e del potenziale effetto di attacchi basati su questa metodica.

Gli attaccanti possono predisporre file di sottotitoli con caratteristiche specifiche che consentano di sfruttare le vulnerabilità dei player video e di prendere il controllo del dispositivo che visualizza i filmati, sia esso un laptop, uno smartTV, un tablet oppure uno smartphone.

È facile comprendere quanto sia pericolosa la tecnica di attacco proprio perché i file contenenti sottotitoli sono erroneamente considerati innocui e pertanto non soggetti ad ispezione idonea da parte delle principali soluzioni di sicurezza.

Un altro aspetto di questo attacco basato sui sottotitoli è la scarsa iterazione dell’utente al quale non è richiesta una specifica azione se non quella di selezionare un filmato, con i relativi sottotitoli, per la visualizzazione.

I test degli esperti

Come sottolineato dagli esperti di CheckPoint, è sufficiente che gli attaccanti carichino i file di sottotitoli malevoli direttamente su un archivio in cui siano memorizzati filmati legittimi. Quando l’utente andrà a scegliere il filmato attraverso differenti piattaforme, il file di sottotitoli associato sarà fornito a corredo e quindi verranno sfruttare le falle descritte.

I ricercatori hanno condotto numerosi test, ad esempio sono riusciti a condurre l’attacco contro un sistema che utilizzava il popolare client VLC per la visualizzazione del filmato. In tal caso il gruppo di ricercatori è riuscito a causare una condizione di “memory corruption” che ha consentito quindi l’esecuzione di codice arbitrario e malevolo sulla macchina della vittima.

Simili attacchi sono stati condotti contro altre piattaforme.

Altro scenario di attacco plausibile, vede la vittima visitare un sito web gestito dall’attaccante che utilizza video player per streaming.

Gli esperti di Check Point divulgheranno i dettagli della tecnica di attacco solo dopo che le aziende che producono software con tali falle avranno provveduto alla risoluzione del problema.

Per maggiori dettagli vi rimando al post “Hacked in Translation” pubblicato da CheckPoint security, un video che illustra l’attacco è visualizzabile al seguente indirizzo:

Vi lascio con una utile lista di aggiornamenti già disponibile la cui conoscenza vi mette a riparo da brute sorprese

- PopcornTime– Una versione che risolve il problema può essere scaricata solo manualmente all’indirizzo https://ci.popcorntime.sh/job/Popcorn-Time-Desktop/249

- Kodi– Una versione che risolve il problema è disponibile all’indirizzo: https://kodi.tv/download

- VLC– Una versione che risolve il problema è disponibile all’indirizzo: http://get.videolan.org/vlc/2.2.5.1/win32/vlc-2.2.5.1-win32.exe

- Stremio– Una versione che risolve il problema è disponibile all’indirizzo: https://www.strem.io/