Qualcuno ha avuto accesso alla supply chain, alla catena di produzione e distribuzione del software. Come ci si difende da casi come questi?

Nelle scorse ore si è molto discusso del caso CCleaner, un popolare freeware per l’ottimizzazione delle prestazioni dei PC e per la protezione della privacy degli utenti. Nel corso di una attività condotta dagli esperti dell’azienda di sicurezza Cisco Talos, si è scoperto che la versione 5.33 che era disponibile per il download tra il 15 agosto e il 12 settembre è stata modificata per includere un codice malevolo noto come Floxif.

Nelle scorse ore si è molto discusso del caso CCleaner, un popolare freeware per l’ottimizzazione delle prestazioni dei PC e per la protezione della privacy degli utenti. Nel corso di una attività condotta dagli esperti dell’azienda di sicurezza Cisco Talos, si è scoperto che la versione 5.33 che era disponibile per il download tra il 15 agosto e il 12 settembre è stata modificata per includere un codice malevolo noto come Floxif.

Floxif è un malware utilizzato per raccogliere informazioni sui sistemi infetti, come nome del computer, l’elenco delle applicazioni installate, l’elenco dei processi in esecuzione, indirizzi MAC per le prime tre interfacce di rete, e per scaricare ed eseguire altri codici eseguibili malevoli. Secondo gli esperti, la variante del malware Floxif incluso nell’applicazione CCleaner funziona solo su sistemi a 32bit ed è necessario che le vittime eseguano il software con un account di amministratore.

CCleaner è stato sviluppato dall’azienda Piriform, recentemente acquistata nel luglio 2017 dall’azienda di sicurezza Avast.

Un grattacapo per Avast

Gli esperti del gruppo Cisco Talos hanno scoperto l’applicazione infetta pochi giorni fa, mentre erano intenti a testare una nuova soluzione per il rilevamento degli exploit.

“Per un certo periodo, la versione ufficiale di CCleaner 5.33 distribuita da Avast conteneva codice malevolo” recita l’analisi pubblicata da Cisco Talos: “CCleaner ha ottenuto oltre 2 miliardi di download fino a novembre del 2016 con un tasso di crescita di 5 milioni di utenti a settimana. Dato il potenziale danno che potrebbe essere causato da una botnet di computer infetti composta anche da una piccola frazione del totale numero di installazioni, abbiamo deciso di intervenire rapidamente” concludono i tecnici.

I ricercatori si sono accorti che la versione di CCleaner 5.33 installata sul sistema usato per i test cercava di contattare domini sospetti. Inizialmente si è pensato ad una singola istanza del programma infetta, probabilmente scaricata da un repository non ufficiale, ma ben presto ci si è resi conto di una realtà differente. Il software era stato scaricato dal sito ufficiale e, circostanza ancor più inquietante, il suo codice è stato firmato utilizzando un certificato digitale valido.

La situazione è apparsa subito grave: qualcuno ha compromesso la catena di distribuzione del popolare freeware per distribuire il trojan Floxif.

Cosa è accaduto?

In situazioni come questa, due sono i possibili scenari: il primo vede la compromissione dei sistemi aziendali da parte un attore esterno, ad esempio mediante un attacco che sfrutta una falla in essi presente; nel secondo caso si ipotizza l’operato di un basista interno.

“Data la presenza di questo artefatto di compilazione, e poiché il codice binario è stato digitalmente firmato utilizzando un certificato valido rilasciato allo sviluppatore di software, è probabile che un attaccante esterno abbia compromesso una parte dell’ambiente di sviluppo e che abbia sfruttato tale accesso per inserire un malware nella build di CCleaner rilasciata e ospitata dall’azienda. È inoltre possibile che un insider con accesso agli ambienti di sviluppo all’interno dell’organizzazione abbia intenzionalmente incluso il codice dannoso” continua l’analisi Cisco Talos.

Il 13 settembre Piriform ha rilasciato nuove versioni dell’applicazione CCleaner (5.34) e del CCleaner Cloud 1.07.3191, che non contengono il malware.

“Sulla base di ulteriori analisi, abbiamo scoperto che la versione 5.33.6162 di CCleaner e la versione 1.06.3191 di CCleaner Cloud sono state illegalmente modificate prima di essere distribuite: abbiamo quindi avviato un’indagine. Abbiamo anche immediatamente contattato le autorità e lavorato con loro per risolvere il problema ” recita invece la nota ufficiale distribuita da Piriform.

Secondo Avast, la compromissione della catena di distribuzione del software è cominciata il 3 luglio, prima della acquisizione da parte loro. In un blog post sul sito ufficiale si chiarisce che l’azienda è venuta a conoscenza del problema il 12 settembre, quando è stata informata dagli esperti della società Morphisec. Morphisec da parte sua ha scoperto istanze del software compromessi il 20 agosto, ma ha ottenuto i dati da passare ad Avast solo l’11 settembre. Avast comunica di aver quindi risolto il problema in sole 72 ore.

Avast inoltre chiarisce che sebbene 2,27 milioni di utenti abbiano scaricato il software infetto, in circa il 30 per cento dei casi gli utenti avevano installato anche Avast Security che ha impedito l’esecuzione del codice malevolo.

Quanti sistemi sono stati realmente infettati?

Secondo Avast, quindi, sono stati circa 2 milioni di utenti gli utenti incappati in questo incidente: vediamo in dettaglio come è stato possibile analizzare l’impatto di quanto accaduto.

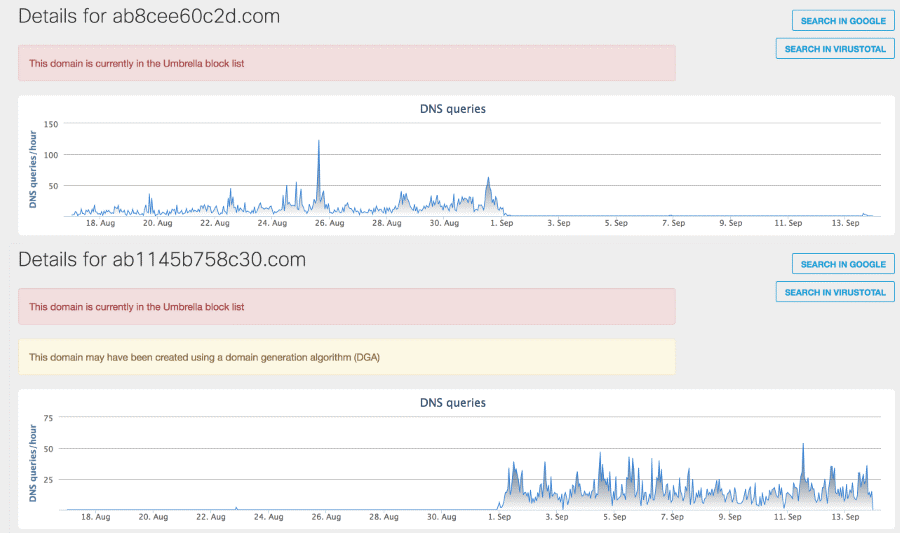

È noto che il malware Floxif utilizza un meccanismo noto come Domain Generation Algorithm (DGA), ovvero un algoritmo che genera nomi di dominio casuali che sono utilizzati dai malware come server di comando e controllo (C&C). L’analisi dei dati del DNS (Domain Name System), utilizzato per la risoluzione di nomi dei nodi dei domini in indirizzi IP e viceversa, ha rivelato che le richieste per i nomi di dominio generati dal DGA in agosto e settembre mostrano migliaia di utenti che sono stati infettati da Floxif.

Una volta informata dell’accaduto, Avast ha provveduto a buttar giù i server C&C usati dal malware ed ha osservato un picco nel numero di host infetti che hanno fatto query DNS per un dominio di backup come si evince dal grafico sottostante.

Ma è sufficiente aggiornare CCleaner versione 5.33 a quella successiva per stare tranquilli? Purtroppo no. È importante sottolineare che l’aggiornamento alla versione 5.34 non risolve la situazione, perché il malware sarà ancora presente sugli host infetti fino a quando non si procederà alla sua completa rimozione.

Purtroppo il caso CCleaner non è isolato, la compromissione della catena di distribuzione di un software è davvero frequente. Clamoroso il recente attacco NotPetya che ha colpito sistemi in tutto il mondo: anche in quel caso i primi esempi del ransomware sono stati diffusi grazie all’aggiornamento del software per il mondo business MeDo, utilizzato principalmente in Ucraina. Caso simile, seppur meno eclatante, è avvenuto a maggio, quando versioni infette del video-transcoder HandBrake sono state scaricate da ignari utenti Mac risultati poi infetti dal malware Proton. In questi casi è davvero difficile proteggersi: è tuttavia essenziale utilizzare sistemi anti-malware e mantenerli aggiornati.